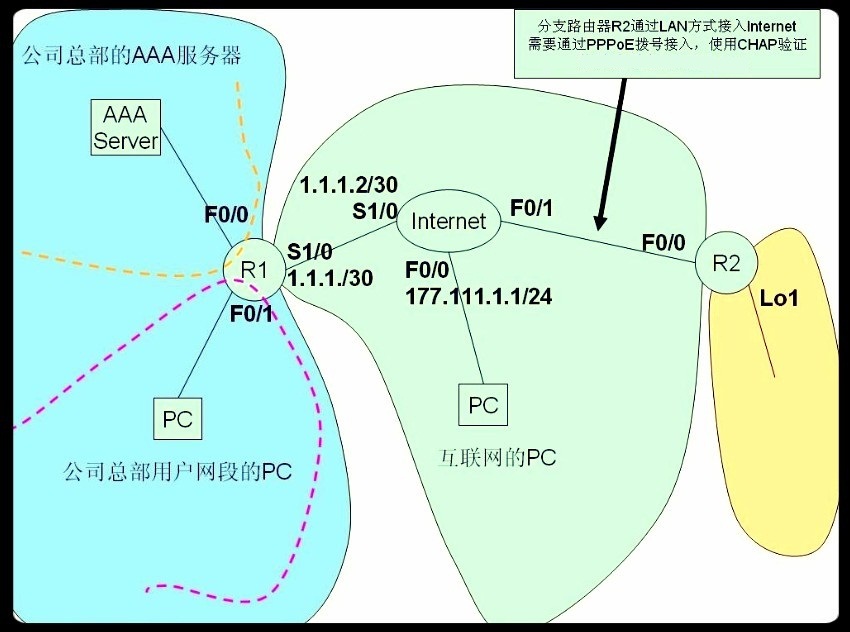

总公司、分公司以及VPN远程办公用户组网架构一例。

一、网络拓扑

二、需求

1.1. 规划该公司总部(用户网段、服务器群网段)、分支部门的IP地址文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

1.2. 公司总部的需求

1.2.1 总部的用户网段能够访问服务器群

1.2.2 总部的服务器群网段能够访问Internet

1.2.3 总部的用户网段需要通过PPPoE拨号后能够访问Internet文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

1.3. 分支部门的需求

1.3.1 分支部门通过LAN接入使用PPPoE拨号接入到Internet

注:Internet路由器分配的地址为188.1.1.0/24网段。Internet路由器(PPPoE服务器)要求用户验证CHAP,分配给分支部门的帐号/密码为www.ttlsa.com/pass。

1.3.2 分支网络能够访问总部的用户网段、服务器群网段

1.3.3 分支部门能够访问Internet文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

1.4. 远程拨入用户的需求

为了方便出差的员工访问公司总部的服务器群网络,配置远程拨号VPN。

注:远程拨入的用户必须进行身份验证,拨号成功后允许访问公司总部的服务器群,但是不能够访问用户网段。文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

以上涉及到的验证均由位于服务器群网络中的AAA服务器来进行验证。

AAA配置简单如下:

在路由器R1上将所有涉及到AAA的策略列表中在local前加group tacacs或group radius。

在路由器R1上指定radius或tacacs服务器的IP地址及密钥。文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

三、分析

3.1. 规划该公司总部(用户网段、服务器群网段)、分支部门的IP地址

3.1.1 使用192.168.0.0/16的IP地址段

3.1.2 IP规划明细

总部的IP地址范围192.168.0.0/24~192.168.7.0/24

总部的服务器网段:192.168.0.0/24~192.168.1.0/24

用户网段:192.168.2.0/24~192.168.3.0/24

用户网段的PC进行PPPoE拨号后获取的IP地址段:192.168.4.0/24

远程访问VPN的用户获取的IP地址段:192.168.5.0/24

3.1.3 分支的IP地址范围192.168.8.0/24

以上仅供参考,具体规划还需要考虑用户数量等因素。文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

3.2. 公司总部的需求

3.2.1 总部的用户网段能够访问服务器群

3.2.2 总部的服务器群网段能够访问Internet

3.2.3 总部的用户网段需要通过PPPoE拨号后能够访问Internet文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

思路:总部的服务器网段或用户网段能够访问Internet,必须在出口路由器配置正确的NAT。如何实现用户网段必须通过PPPoE拨号后可以上网,可以通过以下方式实现,在配置NAT时,允许服务器网段的IP地址进行NAT、禁止用户网段的IP地址进行NAT、允许用户网段PPPoE拨号后的IP地址进行NAT。文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

四、配置:

公司总部路由器R1配置:文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

hostname R1 ! aaa new-model ! aaa authentication login ttlsa_easyvpn local aaa authorization network ttlsa_easyvpn local ip cef ! username user01 password 0 pass01 ! crypto isakmp policy 10 encr 3des authentication pre-share group 2 ! crypto isakmp client configuration group S2S_VPN key ttlsa acl ACL_S2S_VPN ! crypto isakmp client configuration group RA_VPN key ttlsa pool POOL_RA_VPN acl ACL_RA_VPN crypto isakmp profile S2S_VPN match identity group S2S_VPN isakmp authorization list ttlsa_easyvpn client configuration address respond ! ! crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac ! crypto dynamic-map DYNMAP 10 set transform-set ESP-3DES-SHA reverse-route ! crypto map VPN_MAP client authentication list ttlsa_easyvpn crypto map VPN_MAP isakmp authorization list ttlsa_easyvpn crypto map VPN_MAP client configuration address respond crypto map VPN_MAP 65535 ipsec-isakmp dynamic DYNMAP ! ! bba-group pppoe ttlsa virtual-template 1 ! ! interface FastEthernet0/0 ip address 192.168.0.1 255.255.255.0 ip nat inside duplex auto speed auto ! interface FastEthernet0/1 ip address 192.168.2.1 255.255.255.0 duplex auto speed auto pppoe enable group ttlsa ! interface Serial1/0 ip address 1.1.1.1 255.255.255.252 ip nat outside serial restart-delay 0 crypto map VPN_MAP ! interface Virtual-Template1 ip address 192.168.4.254 255.255.255.0 ip nat inside 必须在PPPOE对应的virtual-template1下配置NAT的inside接口,而用户网段实际对应的物理接口f0/1接口无需配置。 peer default ip address pool POOL_PPPOE ppp authentication chap ! ip local pool POOL_PPPOE 192.168.4.1 192.168.4.250 ip local pool POOL_RA_VPN 192.168.5.1 192.168.5.254 ip nat inside source list ACL_NAT interface Serial1/0 overload ip classless ip route 0.0.0.0 0.0.0.0 1.1.1.2 ! ip access-list extended ACL_NAT deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 拒绝192.168.0.0/16到192.168.0.0/16的目的是禁止私网互访的IP报文进行NAT转换,否则将导致IPSec VPN无法正常使用。同时允许服务器所在的IP网段,以及用户网段进行PPPoE拨号后的IP地址段进行NAT转换。 permit ip 192.168.0.0 0.0.1.255 any permit ip 192.168.4.0 0.0.0.255 any ip access-list extended ACL_RA_VPN permit ip 192.168.0.0 0.0.1.255 any 远程拨入用户的隧道分离ACL,只允许访问总部的服务器网段 ip access-list extended ACL_S2S_VPN permit ip 192.168.0.0 0.0.255.255 any ! End

分支部门路由器R2配置:文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

hostname R2 ! crypto ipsec client ezvpn VPN_ALD connect auto group S2S_VPN key ALD mode network-extension peer 1.1.1.1 ! interface Loopback1 ip address 192.168.8.1 255.255.255.0 ip nat inside crypto ipsec client ezvpn VPN_ALD inside ! interface FastEthernet0/0 no ip address duplex auto speed auto pppoe enable pppoe-client dial-pool-number 1 ! interface Dialer1 ip address negotiated ip nat outside encapsulation ppp dialer pool 1 ppp chap hostname www.ttlsa.com ppp chap password 0 pass crypto ipsec client ezvpn VPN_ALD ! ip nat inside source list ACL_NAT interface Dialer1 overload ip classless ip route 0.0.0.0 0.0.0.0 Dialer1 ! ip access-list extended ACL_NAT deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 禁止私网之间的流量进行NAT转换 permit ip 192.168.8.0 0.0.0.255 any ! End

如需转载请注明出处:总部、分部以及VPN用户组网架构案例 https://www.ttlsa.com/html/2340.html文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/ 文章源自运维生存时间-https://www.ttlsa.com/network-tech/headquarters-branch-and-the-vpn-user-network-framework-case/

评论